Publication trimestrielle du Laboratoire

d'analyse et d'architecture des systèmes du CNRS

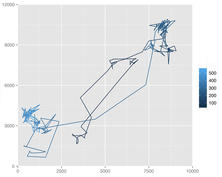

La supervision des réseaux de communication et plus particulièrement la détection d'anomalies représente un aspect important de la Qualité de Service.Les anomalies sont des circonstances où certaines opérations dévient de leur comportement normal.Certaines sont causées par des problèmes physiques ou techniques comme la panne d'électricité ou les échecs de serveur de fichier, des changements brusques causés par le trafic légitime comme la surcharge du réseau, les foules subites, ainsi que des comportements risqués illégitimes comme des attaques de Déni de Service (DdS) et Déni de Service Distribué (DDdS).Nous confrontons la problématique de détection et reconstruction des anomalies parvenant au modèle TCP/IP par la théorie de commande. Ces anomalies sont considérées comme des défauts dans un modèle mathématique représentant la dynamique du modèle TCP/IP. Dans le domaine de détection des défauts, les observateurs peuvent être classés, selon la connaissance du profil des défauts, en observateurs à entrée connue ou à entrée inconnue. Notre première contribution en termes de synthèse d'observateurs à entrées connues se limite à des formes polynômiales pouvant recouvrir une large gamme d'anomalies. L'anomalie et ses dérivées successives introduites dans l'espace d'état du système sont reconstruites par des observateurs de Luenberger. La construction des observateurs étant contraignante en termes de formes spécifiques de l'anomalie et le degré du polynôme associé, une autre approche traitant la détection des anomalies complètement inconnues est proposée. Les modes glissants d'ordre un et d'ordre supérieur sont conçus pour le modèle TCP pour garantir une convergence en temps fini et la robustesse vis-à-vis des incertitudes paramétriques et des défauts.Nos propositions sont étudiées de manière analytique par des validations sous Matlab/Simulink et le Simulateur de Réseaux NS-2. De plus, dans le contexte de NS-2, ces dernières approches sont intégrées dans un module de rejeu des traces de trafic afin de les tester sur un trafic TCP capturé en environnement réel.